Wir bemühen uns, Sie regelmäßig zu informieren

Zeitungsberichte zum Thema "IT-Security"

Artikel zum Thema IT-Security in "Die Wirtschaft"

Artikel mit unseren Mitgliedern / über unsere Mitglieder

Artikel zur IT-Security in "Die Wirtschaft" aus früheren Jahren

Datenverschlüsselungsproblematik in der Cloud

In jedem Unternehmen existieren Informationen, die nach Bekanntgabe die Existenz des Unternehmens gefährden würden.

Windows XP ist ein unsicheres Betriebssystem

Nach 12 Jahren, 6Monaten und 12 Tagen ist es eingetroffen: Das Ende des erweiterten Supports vonWindows XP mit April 2014

Mobile Geräte schützen und orten mittels „Prey“

Smartphone verloren? Es dauert einen Moment, bis man realisiert, welche Daten auf dem Gerät nun in fremde Hände gelangt sind. Ab da macht sich Panik breit.

Sicherheitslöcher und Cyber Wars – Betrifft mich das auch?

Grundsätzlich kann jedes Unternehmen zum Ziel eines Hackerangriffs werden.

Phishing-Mails - Diebstahl von Bankdaten

Derzeit scheint es geradezu eine Flut von E-Mails von Bank- und Kreditinstituten zu geben, in denen TAN-Codes oder Kontoinformationen erfragt werden. Bei diesen sogenannten Phishing-Mails ist absolute Vorsicht geboten.

Windows XP ist ein unsicheres Betriebssystem

Nach zwölf Jahren, sechs Monaten und zwölf Tagen ist es eingetroffen: Das Ende des erweiterten Supports von Windows XP mit 8. April 2014.

Mit den IT-Sicherheitstipps der IT-Security- Experts-Group

sind Sie auf der sicheren Seite

Die IT-Security-Experts- Group Vorarlberg will die Informations- und IT-Sicherheit der Vorarlberger Klein- und Mittelbetriebe verbessern. Mit der Lektüre der Informationsserie in „Die Wirtschaft“ sind Sie jedenfalls auf der sicheren Seite.Daten in einer Cloud abzulegen, wird immer häufiger genutzt. Oft weiß ein Benutzer gar nicht, dass seine Daten in einer Cloud abgelegt sind. Wie schaut es aber rechtlich aus?

Die Wirtschaft: Wie viel Sicherheit braucht mein Unternehmen?

„Uns wird schon nix passieren“, denken manche Verantwortliche kleiner und mittelständischer Betriebe. Internet-Kriminelle interessieren sich aber auch für Daten kleinerer Firmen.

Die Wirtschaft: Sicher? Datenablage in der Cloud

Daten in einer Cloud abzulegen, wird immer häufiger genutzt. Oft weiß ein Benutzer gar nicht, dass seine Daten in einer Cloud abgelegt sind. Wie schaut es aber rechtlich aus?

Smartphone verloren? Es dauert einen Moment, bis man realisiert, welche Daten nun in fremde Hände gelangt sind. Keine Panik, Sie können Ihr Handy für diesen Fall schützen.

Auf unzähligen Seiten und in einer Menge Software-Applikationen brauchen Sie ein Kennwort und Sie haben überall das gleiche. Stimmt‘s?

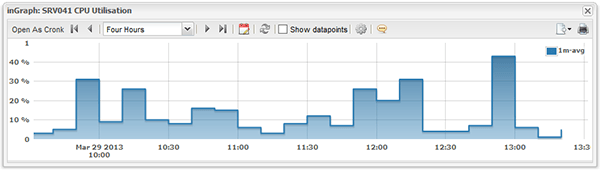

Jedes Unternehmen ist heute von der Verfügbarkeit der IT-Systeme abhängig, Engpässe oder Ausfälle haben schwerwiegende Konsequenzen.

Wenn Sie die Artikel unserer IT Security Experts lesen, sind Sie auf einem guten Weg, Ihre IT zu schützen.

Verbessern Sie Ihre IT-Infrastruktur und teilen Sie die Anschaffungskosten sowie Nutzung kostspieliger Geräte mit anderen Ein- Personen-Unternehmen (EPU) oder Klein- und Mittelbetrieben (KMU).